Lo SPAM è diventato un business non solo per chi invia milioni di email indesiderate, ma anche per quelle aziende che si propongono come guardiani della rete offrendo gratuitamente il loro servizio di DNSBL per limitare la ricezione di messaggi indesiderati nella propria casella email.

Lo SPAM è diventato un business non solo per chi invia milioni di email indesiderate, ma anche per quelle aziende che si propongono come guardiani della rete offrendo gratuitamente il loro servizio di DNSBL per limitare la ricezione di messaggi indesiderati nella propria casella email.

Una DNS-based Blackhole List (anche DNSBL, Real-time Blackhole List o RBL) è un mezzo attraverso il quale è possibile pubblicare una lista di indirizzi IP, in un apposito formato facilmente “interrogabile” tramite la rete Internet. Come suggerisce il nome, il meccanismo di funzionamento è basato sul DNS (Domain Name System).

Le DNSBL sono principalmente utilizzate per la pubblicazione di indirizzi IP legati in qualche modo a spammer. La maggior parte dei mail server possono essere configurati per rifiutare o contrassegnare messaggi inviati da host presenti in una o più liste.

Questi servizi offerti gratuitamente agli utenti e sistemisti di tutto il mondo, permettono realmente di decimare l’invio di SPAM, nonchè la ricezione, contribuendo a una funzione realmente utile all’utente finale.

Può capitare però che si finisca dentro a queste liste e di entrare in una vera e propria valle di lacrime.

Entrare li dentro significa vedersi rifiutare la consegna dei messaggi alla maggior parte degli indirizzi email del mondo che fanno affidamento alle liste DNSBL per bloccare gli spammer.

Ciò può essere un enorme problema sopratutto se ci lavoriamo. Significa infatti che il resto del mondo ci vedrà come Spammer e rifiuteranno a priori e in modo del tutto automatico le nostre email.

Il problema può essere ancora più grande se siamo un fornitore di servizi mail e vediamo bloccare l’intero server magari per colpa di un account di un cliente violato che mandando quantitativi di spam notevoli ci ha fatto finire dritti dritti in una o più di queste liste.

Uno dei modi ufficiali per uscirne è quello di fare la richiesta di rimozione.

Si va sulla pagina web di ogni Blacklist in cui siamo finiti e si compila la richiesta di rimozione dalla lista.

La rimozione non è immediata, ma può impiegare da un paio d’ore per le liste gratuite, fino anche ad una settimana per le liste “a pagamento”.

Il virgolettato è d’obbligo, in quanto è vero che il servizio di DNSBL tutte le liste lo rendono gratuito ma è vero che alcune liste pretendono un pagamento variabile tra 40 e 100 dollari per effettuare la rimozione dell’indirizzo nell’immediato.

Cosa succede dunque se un mailserver finisce in 5 o 6 blacklist a pagamento ?

O facciamo la richiesta di rimozione gratuita e aspettiamo fino ad una settimana per continuare a inviare email, o ci facciamo carico di spendere circa 500 dollari per venire rimossi nell’immediato (o quasi) da queste liste.

Nella pratica nessuna delle due ipotesi è realmente accettabile.

Uno degli stratagemmi sicuramente più pratici e indolori, al di la di mettere in piedi smarthost e simili, è quello di disporre di indirizzi IP di riserva da poter usare per inviare le email al posto dell’IP finito in Blacklist.

A livello aziendale normalmente si assegnano classi di circa 5 ip utilizzabili per piani di tipo business, Alice Business, NGI, ecc.

A livello Datacenter invece è possibile fare richiesta di indirizzi IP aggiuntivi al costo di 1 o 2 euro al mese.

Avere la possibilità di configurare il proprio mailserver per inviare la posta con un indirizzo IP diverso da quello in blacklist è qualcosa di estremamente rapido e funzionale.

Nessuna configurazione complessa, nessun costo esoso. Il giusto prezzo (economico) per ripartire nel giro di 5 minuti e vuotare la coda di posta che i mailserver di tutto il mondo non accettava perchè visti come spammer.

Qualora fosse incappati in questa soluzione e non riusciate a venirne fuori, vi ricordiamo che offriamo consulenza sistemistica su mailserver di tipo Postfix, Qmail, Exim e Sendmail.

Contattaci.

E’ bene fare una premessa, nell’articolo che segue non si intende fare critiche all’algoritmo in se o all’autore dell’algoritmo in oggetto ma bensì a tutta quell’esaltazione mediatica che da sempre reputo la rovina del nostro paese.

E’ bene fare una premessa, nell’articolo che segue non si intende fare critiche all’algoritmo in se o all’autore dell’algoritmo in oggetto ma bensì a tutta quell’esaltazione mediatica che da sempre reputo la rovina del nostro paese.

Dopo sette anni di libera professione in cui ne abbiamo viste di cotte e di crude abbiamo deciso di fare un cambio di rotta radicale andando controcorrente alla regola per cui un preventivo per la realizzazione di un sito web debba essere gratuito.

Dopo sette anni di libera professione in cui ne abbiamo viste di cotte e di crude abbiamo deciso di fare un cambio di rotta radicale andando controcorrente alla regola per cui un preventivo per la realizzazione di un sito web debba essere gratuito.

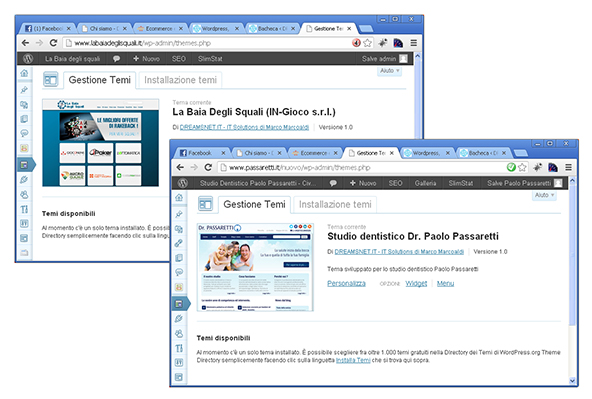

TimThumb, l’utility di ridimensionamento delle immagini compresa in molti template della famosa piattaforma WordPress, sta dando problemi di sicurezza in quanto evidenzia vulnerabilità che eventuali cracker potrebbero sfruttare per attaccare siti e blog che utilizzano tale piattaforma.

TimThumb, l’utility di ridimensionamento delle immagini compresa in molti template della famosa piattaforma WordPress, sta dando problemi di sicurezza in quanto evidenzia vulnerabilità che eventuali cracker potrebbero sfruttare per attaccare siti e blog che utilizzano tale piattaforma. Dal 4 luglio 2011 al 4 agosto 2011 i cittadini RESIDENTI nelle Regioni Basilicata, Campania, Emilia-Romagna, Friuli Venezia Giulia, Lazio, Liguria, Marche, Puglia, Sardegna, Sicilia, Valle d’Aosta, Veneto potranno richiedere un voucher alla propria Regione per frequentare i corsi del Catalogo Interregionale 2011 dekka Cescot Veneto.

Dal 4 luglio 2011 al 4 agosto 2011 i cittadini RESIDENTI nelle Regioni Basilicata, Campania, Emilia-Romagna, Friuli Venezia Giulia, Lazio, Liguria, Marche, Puglia, Sardegna, Sicilia, Valle d’Aosta, Veneto potranno richiedere un voucher alla propria Regione per frequentare i corsi del Catalogo Interregionale 2011 dekka Cescot Veneto.